相關文章

本文作者:Ren 步驟如下: 1.查Re…

Greenplum 平台擴展框架 (Platform Extension Framework, PXF) 是實現異質資料源、並行且高吞吐量的資料查詢連接器 (connector),讓 Greenplum 能快速的查詢外部數據,包含 Hadoop、PostgreSQL、Hive、MySQL、Oracle 等,透過 PXF 進行跨平台的資料查詢,不需要事先提取資料,也不需要執行效能較差且複雜的查詢語法,讓資料的查詢流程更容易、迅速。

Greenplum 藉由原生套件 GPText 自然語言處理和機器學習的功能,使 Greenplum 擁有大規模非結構化文本分析的能力,本次研討會講師將分享 GPText 的介紹、原理架構與 Twitter 社群文本分析的應用案例,在 AI 訓練和資料分析方面提供卓越的支援。

Mirantis 已經確認大部分產品都沒有受到該漏洞的影響,少數有問題的部分嚴重程度也較低。想要評估工作負載軟體是否受到影響的用戶可以使用 Mirantis Secure Registry (MSR)。Mirantis 已更新 MSR 中的漏洞資料庫以掃描 Log4j 漏洞 CVE-2021-44228。

在不到兩年的時間裡,Southwest IT 全面虛擬化的比例從 0% 上升到 40%,這將配置服務器的時間從六天縮短到一小時。使用 Pivotal GemFire 來執行線上門戶等重要應用程式,而這些佔總業務的 80% 以上。Pivotal 使西南航空能夠推出受歡迎的社交媒體管道,每月訪問量高達數百萬。

本次研討會將介紹及 Demo 如何使用 gpfdist ,以及和 Postgres 既有 ETL 工具的比較,更有效完成 PB 級資料量的傳輸。

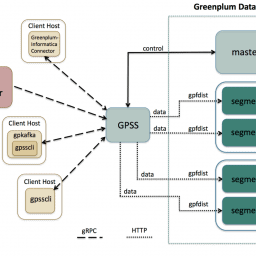

Greenplum Stream Server (GPSS) 是一個 ETL 工具,用於提取、轉換、加載數據。從單個或數個用戶端擷取數據流,並藉由 Greenplum 資料庫的可讀式分類表轉換數據並新增至選定 Greenplum 表格中,而資料的來源和格式則專於客戶端 ── 以上為 GPSS 實例。

Apache 基金會建議使用者應立即升級到 Log4j v2.15.0。使用 2.10 以前版本者,則應從 classpath 移除 JndiLookup class。我們整理 EDB、Cloudera、Elastic 原廠針對此次漏洞的建議處置與相關資源,不同產品的影響程度與處置相差極大,詳情請閱讀針對該產品的文章或聯絡我們以得到顧問諮詢和技術支援。

歐立威科技將於研討會中,為您介紹及展示Pivotal Greenplum。Pivotal Greenplum不僅是擅長進行大規模平行處理的資料倉儲,也是一套能讓使用者輕鬆面對巨量資料的互動式工具。

截至台灣時間 2021/12/20,MongoDB 被影響的產品調查狀態如下

Greenplum 是一種建立在 PostgreSQL 基礎上的大規模平行(MPP)資料倉儲。Greenplum 能夠輕易地針對 PB 級資料,提供高效、快速的分析,使用者只需透過 SQL 語法,就能控制和查看伺服器叢集上的資料。另外,Greenplum 是混合 OLTP + OLAP 的 HTAP 架構,因此能執行複雜的資料查詢,也同時適合作為 BI 系統以及報表工具。

如何在 Pivotal Greenplum Database 擴充節點,及擴容常見問題列表及注意事項

Ren 創建一個角色Ren,使其能夠存取…

如何解決漏洞?2021 年 12 月 15 日的 Tableau 產品版本將 Log4j2 文件更新到版本 2.15。可能還有一些輔助組件需要進一步診斷,可以透過更改這些組件的設置以禁用易受攻擊的 JNDI lookup 功能來緩解。

流數據處理能力已經成為衡量大數據平台計算能力的一個關鍵指標。Greenplum 為最先進的開源大數據平台,強大分散式的 SQL 處理能力,具備處理複雜問題的優勢。 Greenplum 在開源的基礎上,提供了新的高速流數據引擎 gpKafka, 進而將 Greenplum 強大的 SQL 處理能力引入到流計算領域。