Cloudera – Apache Log4j 漏洞官方建議處置

歐立威科技整理 Cloudera 官方針對本次 Log4j 漏洞的影響與建議的處置,更多關於本次漏洞訊息及其他產品處置請參考 Apache Log4j 漏洞事件說明與建議處置。

【前情提要】

2021 年 12 月 9 日,Apache Log4j 被揭漏有重大風險漏洞 Log4Shell,漏洞編號 CVE-2021-44228。駭客可以利用該漏洞發動遠端程式碼執行攻擊,最嚴重可以接管整台系統,影響範圍擴及 Apache Log4j 2 中 logging library 的多個版本,資安專家稱為近 10 年來最嚴重漏洞,研究人員也發現已經有針對該漏洞的攻擊行動。

Cloudera 如何應對此漏洞?

使用 Cloudera 的服務和軟體以及開源社群透過使用 Log4j 來處理日誌記錄, Cloudera 的資安團隊已確定此漏洞 (CVE-2021-44228,又稱 Log4Shell )對Cloudera 產品及套件的影響。

攻擊者可以利用此漏洞運行任意代碼,使用 log4j 版本 2.0 到 2.14.1 的產品受到影響,而 log4j 1.x 則不受影響。Cloudera 正在為受影響的產品提供短期解決方案,並且正在創建包含此漏洞修復程序的新版本。

更多細節 Cloudera 已透過技術支援公告 (TSB)和 My Cloudera 發送給用戶。

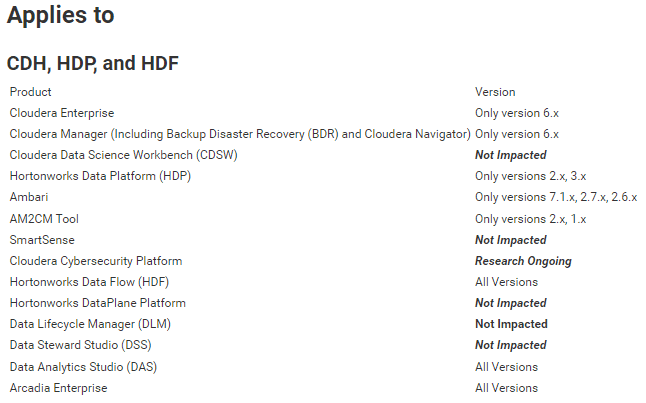

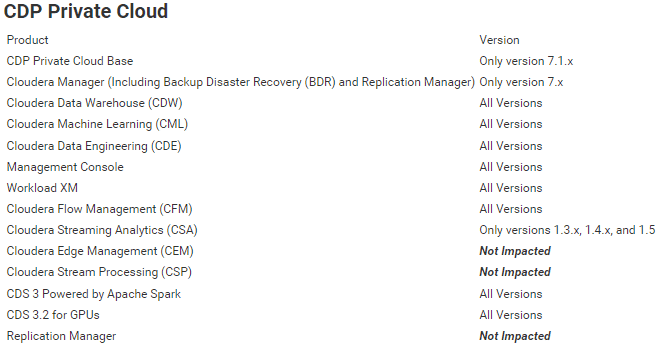

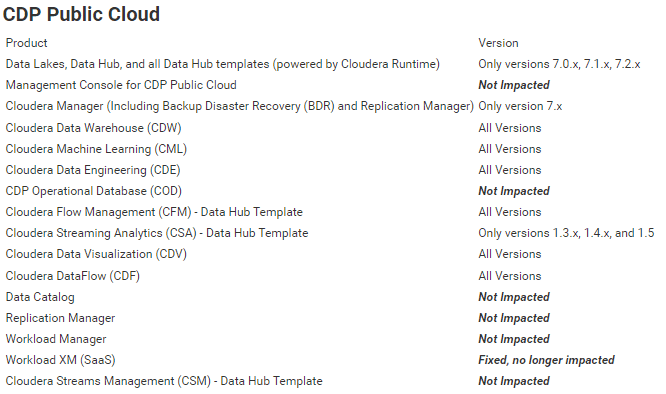

哪些 Cloudera 產品和版本受到影響?

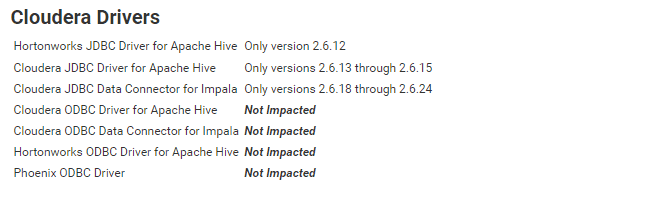

有多個 Cloudera 產品和開源專案使用 Log4j 來處理日誌,Cloudera 的團隊已透過 TSB 向客戶提供了受影響產品和版本的列表,請參考下圖。更多資訊請參考 Cloudera 官方文章 TSB 2021-545: Critical vulnerability in log4j2 CVE-2021-44228 (需註冊才可觀看)

我需要做什麼處置?

- 如果您使用上圖「CDH、HDP、HDF」或「CDP Private Cloud」中列出的任何版本產品,請參閱 Resolution for TSB-545 – Private Cloud

- 如果您使用上圖「CDP Public Cloud」中列出的任何版本產品,請參閱 Resolution for TSB-545 – Public Cloud

- 如果您使用的是受影響的 Cloudera 驅動程式 (driver) 版本,請參閱 Resolution for TSB-545 – Cloudera Drivers

- 如果您使用的是 Cloudera Streaming Analytics (CSA) 1.4.x 或 1.5.x,您可以選擇應用修補程序來修復漏洞,或升級到 CSA-1.6.0,該版本將於 12/20 前發布。

除了查看 Cloudera 技術布告欄的詳細資訊並立即採取行動。用戶應升級即將發布的 Cloudera 版本,其中包含針對此漏洞的修復程序。

同時請留意,此漏洞的影響不僅限於 Cloudera 產品,可能還會影響底層基礎架構軟體以及在 Cloudera 上運行的應用程式,例如 Spark 或 Flink 應用程式。建議用戶評估整體環境架構使用 Log4j 的狀況並儘快進行修復。

要等待新的 Cloudera 版本還是使用建議的補救措施?

這次漏洞情況危急,已經在網路上傳播並有攻擊發生。除非您的環境受到補償性控制 (compensating controls) 的全面保護,否則建議您立即採取建議的補救措施,並計劃升級到即將發布的軟體版本。

本文章為歐立威科技整理原廠官方文件與網路資源,並非即時更新,僅供使用者參考,使用者應自行審慎評估自身環境及官方最新建議以採取最佳行動,若需要任何技術支援歡迎聯絡我們。

參考資料: