Thought Machine 利用 Elasticsearch 保護其企業和核心銀行平台產品的安全性

公司簡介

總部位於英國的新興金融科技公司,Thought Machine ,在倫敦、新加坡、紐約和澳洲皆設有辦事處。而 Vault,其原生雲核心銀行系統,已被整合到著名的銀行業,包括Lloyds Bank、SEB、Standard Chartered、Curve 和 Atom bank。 Vault 使銀行能夠利用雲端計算,提供高度可配置的平台更好地為客戶服務。此外,無論是對現有銀行的架構進行複製或是全新的整合,身為基礎層的 Vault 都可以達成。

使用產品

解決方案

- 更強大的安全性

Thought Machine 使用 Elastic 保護銀行客戶的系統,保護企業及其客戶免受外部威脅。

- 更快速的合規性

Thought Machine 透過 Elastic 在不到一年的時間內實現了 ISO 27001 和 SOC 2 Type 1 的合規性,有助於建立客戶信任並獲得新客戶的支持。

- 更好的可觀察性

Thought Machine 開發人員可以透過 Elastic 快速獲得反饋,使企業在競爭中脫穎而出。

核心銀行系統的智能新方法

Thought Machine 的 CIO,Matt Wilkins 認為,COVID-19 的大流行、亞洲的光棍節等大型電子商務活動,甚至是居家辦公的趨勢,都在推動企業走向雲端,以便他們能夠提升競爭力,並更好地服務顧客。

Wilkins 指出,有遠見的業者高度仰賴雲端的運行。在娛樂、教育、政府服務等等,雲端提供了成本效益、可擴展性和靈活性的好處,而銀行業也不例外。

Vault 提供單一的軟體解決方案,銀行可以透果配置以提供任何產品、用戶體驗、營運模式或資料分析能力。此外,Vault 的部署提供客戶端客製化其平台的功能。

Vault,一個完全屬於原生雲的平台,可以作為軟體即服務 (SaaS) 交付,或託管在銀行選擇的雲端供應商上。Vault 中的所有資料在傳輸和靜態時均已加密。客戶資料由複雜的權限系統屏蔽,阻止未經授權的存取。

鎖定 Elastic 的強大功能,加強 Vault 客戶的資料安全性

儘管 Thought Machine 提供了高級別的安全性,但他們希望進一步加強資料保護,並更好地觀察不一致的系統行為和潛在威脅。

Wilkins 指出,銀行業對遷移到雲端的優勢持開放態度,但他們提出的第一個問題是如何實現與現有系統相同的安全性水準。為了保護自己的企業,確保為客戶提供的良好的服務,並使用 Elastic 進行監控和修復問題,上述皆是 Thought Machine 將 Elastic 視為安全基礎架構核心的原因。

Elastic 的原生雲環境、運用 Kubernetes (K8s)運行是 Thought Machine 的理想選擇

Thought Machine 的技術領導經理 Feroz Salam 指出,另外兩個絕佳的因素吸引 Thought Machine 使用 Elastic。首先,Elastic 是原生雲的,可以將 Elastic 部署到任何環境中。第二,Elastic 也可以輕鬆作為 Kubernetes 部署運行。Elastic 在 Kubernetes 投入大量努力,因此能夠像使用所有其他軟體的方式部署 Elastic 是非常重要的。Elastic 現在支援 Thought Machine 的安全事件響應系統,使用 Beats data shippers 從整個企業中提取資料,此外,在雲端、筆記型電腦和工作站以及伺服器上都有 Beats。資料被提取到我們的集中監控系統中,該系統會自動通知我們安全異常或是其他問題,以便立即處理。

Thought Machine 也使用 Elastic 為部署 Vault 的 SaaS 版本的客戶提供安全事件響應。每個客戶都有自己的 SaaS Kubernetes 叢集,我們收集和分析每個叢集中發生的所有操作的安全和稽核日誌。 Beats 再次發揮了收集資料的核心作用,然後將其推送到 Logstash 資料處理管道中,再饋送到 Elastic 中。

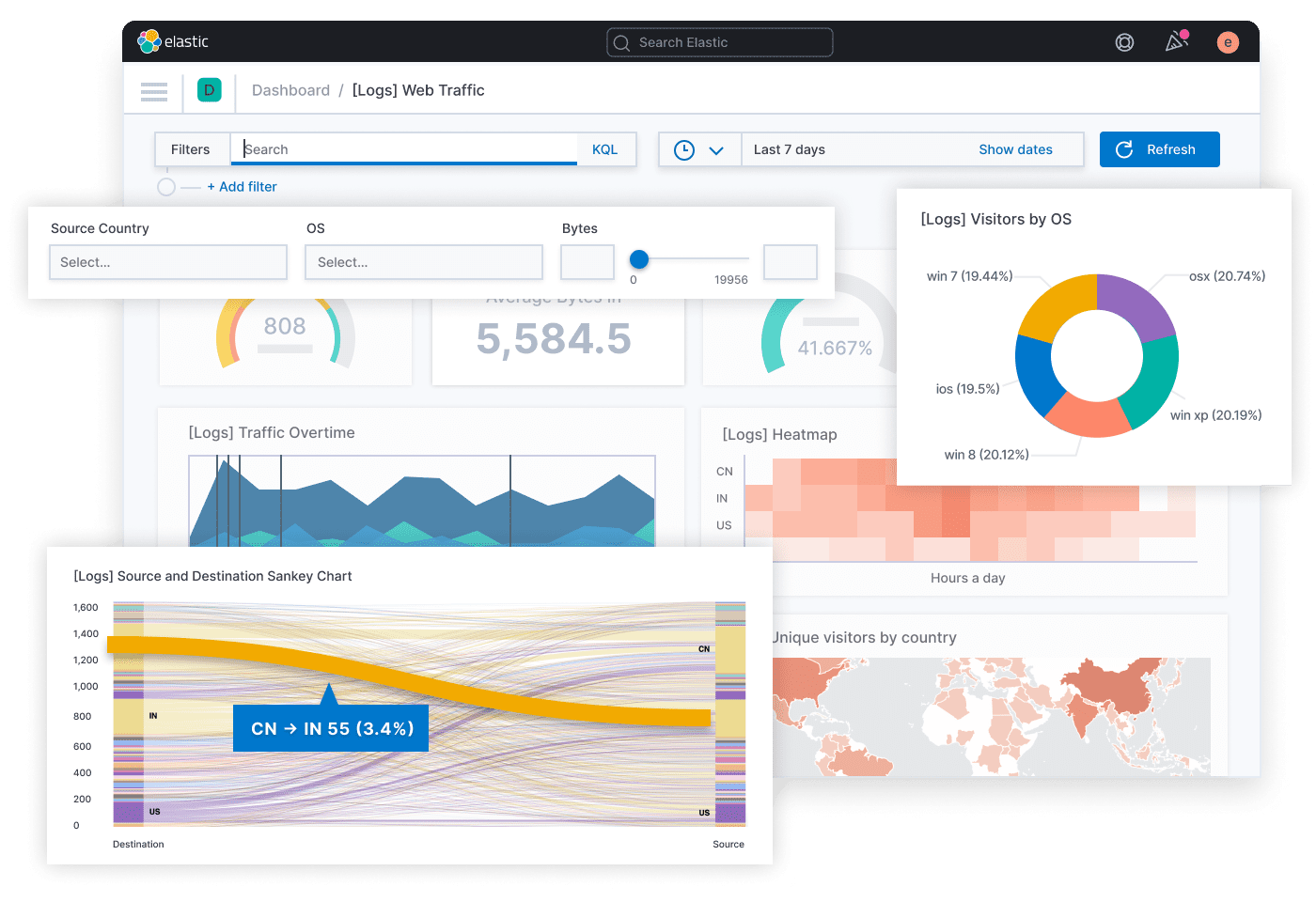

Elastic 使 Thought Machine 能夠管理大量資料。這包括每天在 Thought Machine 的所有生產叢集中提取 500GB、在 Vault SaaS 安全監控叢集中每天提取 275GB,以及在 Filebeats 中每天提取 60GB 的端點資料。

對關鍵漏洞的即時響應

在企業部署和 SaaS 場景中,Elastic 簡化了安全事件檢測流程,使銀行能夠確定問題的優先順序並解決問題,同時節省時間並優化資源利用。響應工程師不需要在 Elasticsearch 之外尋找影響公司資產的安全事件。藉由集中式雲端基礎架構稽核日誌、內部身份驗證日誌、雲端儲存庫日誌和端點日誌,工程師可以從 Elasticsearch 內部進行檢索,以全面了解雲端資源的生命週期,並在必要時進行跟進。

Salam 舉出了一個例子,Linux 操作系統中的「Sudo」漏洞被駭客利用,漏洞在未受保護的系統中獲得 root 存取權限。 這時,必需迅速採取行動,保護系統免受此類漏洞的影響。使用端點上的 Auditbeat agents 提供我們的連續資料,我們能夠立即識別集群中易受攻擊的機器,而無需等待漏洞掃描器更新。

借助 Elastic,Thought Machine 能夠在幾分鐘內搜尋,並視覺化整個集群中更新包的部署。在嚴重漏洞或零時差漏洞(zero-days)情況下,Elasticsearch 將成為了解其影響的關鍵工具。

快速達到 ISO 27001 合規性

選擇 Elastic 的決定還源於 Thought Machine 為了符合最新的安全標準。其中包括 ISO 27001(資訊安全管理的一系列標準最佳實踐)和 SOC 2 Type 1(確認諸如 Thought Machine 等供應商是否能夠實踐關鍵信任和安全原則報告)。Elastic Stack 包含的安全功能為我們提供實現 ISO 27001 合規性所需的許多功能,包括細粒度的存取控制,使 Thought Machine 能夠定義索引或索引子集,操作人員也可以使用這些索引維護安全性。借助 Elastic,我們顯著降低了實現 ISO 和 SOC 2 Type 1 合規性的成本和時間,使我們能夠吸引更多客戶,並增強現有客戶的安全性。

資料備份是 ISO 27001 的另一個重要特性,而 Elastic 在這方面也發揮著重要作用。 我們必須表明,我們有根據策略定義的期限內保留資料。Elastic 透過雲端備份的支援幫助我們實現這一點。

一鍵啟動新環境

Wilkins 補充:為了在產業中保持領先,需要創新,並以閃電般的速度響應客戶反饋和對新功能的要求。

Elastic 是我們可觀察性操作的核心,這意味著我們的開發人員可以查看來自他們運行容器的日誌,立即查看他們的 code 是否有任何問題,並修復它們。

在 Kubernetes 上利用 Elastic Cloud 意味著開發團隊可以快速啟動,並運行新的應用程式和功能。將所有的 Elastic 配置都作為代碼,這讓我們可以非常輕鬆地啟動新環境。只需按下按鈕,我們就可以設定一個新的 Elasticsearch 叢集,從我們的 Vault 環境中提取日誌。

展望未來的同時,Wilkins 相信 Elastic 將繼續在 Thought Machine 中發揮作用。在繼續發展其安全產品方面,該公司正在密切評估 Elastic Security 的安全資訊和事件管理 (SIEM) 以及端點安全功能,作為潛在的新工具添加到其堆棧中,以實現自動化、實時的威脅響應。

Elastic 透過報告、監控和可觀察性功能,幫助我們與客戶建立信譽和信任方面發揮了至關重要的作用。我們相信,我們可以比以前更快且安全地擴展我們的國際客群和合作夥伴關係。 – Matt Wilkins, CIO, Thought Machine

本文翻譯自:https://www.elastic.co/customers/thoughtmachine

參考更多 Elastic 相關資訊:https://www.omniwaresoft.com.tw/elastic/