舊 SIEM 太慢?AI 助攻輕鬆搬家到 Elastic Security

在更換 SIEM 時,最具挑戰性的部分,就是如何遷移既有的偵測規則、儀表板與其他配置。而生成式 AI 正好能協助減輕這項負擔。

Elastic Security 8.18 與 9.0 推出 自動遷移(Automatic Migration),可自動對應並轉換既有規則,降低遷移難度與工時。首波支援 Splunk,未來將擴展到更多 SIEM,並支援儀表板與視覺化。

自動遷移透過 ELSER NLP 模型進行語意比對,即使規則文字不同,也能找到對等規則。無法直接對應的部分,則會由生成式 AI 轉換成 Elastic 查詢,並提供介面快速安裝。

這項功能已通過真實規則集與錯誤測試驗證,目前以技術預覽形式,開放給 Enterprise 授權與 Elastic Cloud Serverless 的 Security Analytics Complete 方案客戶使用。

推薦閲讀:需要更換 SIEM 的五個跡象!公開 SIEM 解決方案

自動遷移實際運作

使用者可以從 Elastic Security 的「快速開始」頁面啟用自動遷移。這項功能可隨需執行,讓客戶依照自己的進度完成規則遷移,同時支援整合多個 Splunk 部署。

這功能會引導使用者先從 Splunk 匯出偵測規則並上傳。系統會自動掃描是否引用了巨集或查詢表,若有發現,則會提示一併上傳。透過這些邏輯,能確保轉換後的偵測規則與原始規則保持相同效用。

透過語意搜尋比對規則

自動遷移會將既有規則對應到 Elastic Security Labs 提供的 1,300 多條偵測規則,涵蓋 MITRE ATT&CK 的各種使用情境。

它利用 ELSER 語意搜尋,比對規則的標題、描述與查詢語句,以「意圖」為核心來找到對應,而不是單純比文字。這些規則由 Elastic 工程團隊持續維護,減少使用者的後續負擔。若手動比對,需要大量時間與專業;而 自動遷移一般上只要幾分鐘即可完成!

用 AI 轉換規則

若沒有現成的對應規則,自動遷移會建立新的規則並自動驗證。

它會先透過 RAG 找到相關的資料整合,接著將 Splunk 的 SPL 查詢轉換成 ES|QL。系統會檢查語法並反覆修正,直到通過驗證,確保新規則符合 Elastic 的結構並能穩定執行。

深入了解規則比對與轉換

以下流程圖示範了自動遷移的運作方式:

自動遷移的實際步驟:

- 使用者上傳由 SPL 查詢匯出的 Splunk 規則、巨集與查詢表;SPL 查詢可調整,例如依應用或時間篩選規則。

- 自動遷移嘗試將 Splunk 規則對應到 Elastic 的預建規則,並在背景以 ELSER 產生向量化表示。

- 系統利用大型語言模型(LLM)為每個 Splunk 規則生成相關關鍵字。

- 自動遷移以這些關鍵字對 Elastic 預建規則的向量進行語意搜尋,找出可能的相符規則。

- 搜尋結果再交由 LLM 判斷是否為相同或高度相符的規則。

- 若找到相符規則,則加入轉換後的規則集中。

- 若未找到相符規則,自動遷移會開始翻譯該 SPL 規則。

- LLM 會先將 SPL 查詢中的巨集展開;若引用到查詢表,則將檔案索引為 Elasticsearch 的查詢索引。

- 完成展開後,自動遷移再進行語意搜尋,確認執行查詢所需的資料來源整合。

- 系統使用推理外掛,將 SPL 查詢轉換成 ES|QL。這個外掛與 Elastic AI Assistant 共用,內含所有 ES|QL 函數與使用方式。

- 自動遷移驗證轉換後的語法;若有錯誤,會將查詢與錯誤代碼回傳給 LLM 修正,最多重試三次。

- 查詢通過驗證後,自動遷移會指示 LLM 將 Splunk CIM 欄位對應到 Elastic ECS;若無法對應,則保留原欄位名稱。

檢視並安裝轉換後的規則

自動遷移會列出所有已轉換的規則,並可直接開啟查看。系統依轉換狀態分類:

- 已完成轉換,可直接安裝的規則(包含對應到預建規則或新建的規則)

- 部分轉換,需使用者進一步處理的規則

- 無法轉換的規則,通常因查詢語言間的功能差異所致

只要一鍵即可查看規則!翻譯分頁會並排顯示 Splunk 與 Elastic 版本,方便比較,也能編輯並獲得 Elastic AI Assistant 的語法與邏輯建議。在總覽分頁則可查看嚴重性、風險分數與執行間隔等細節。

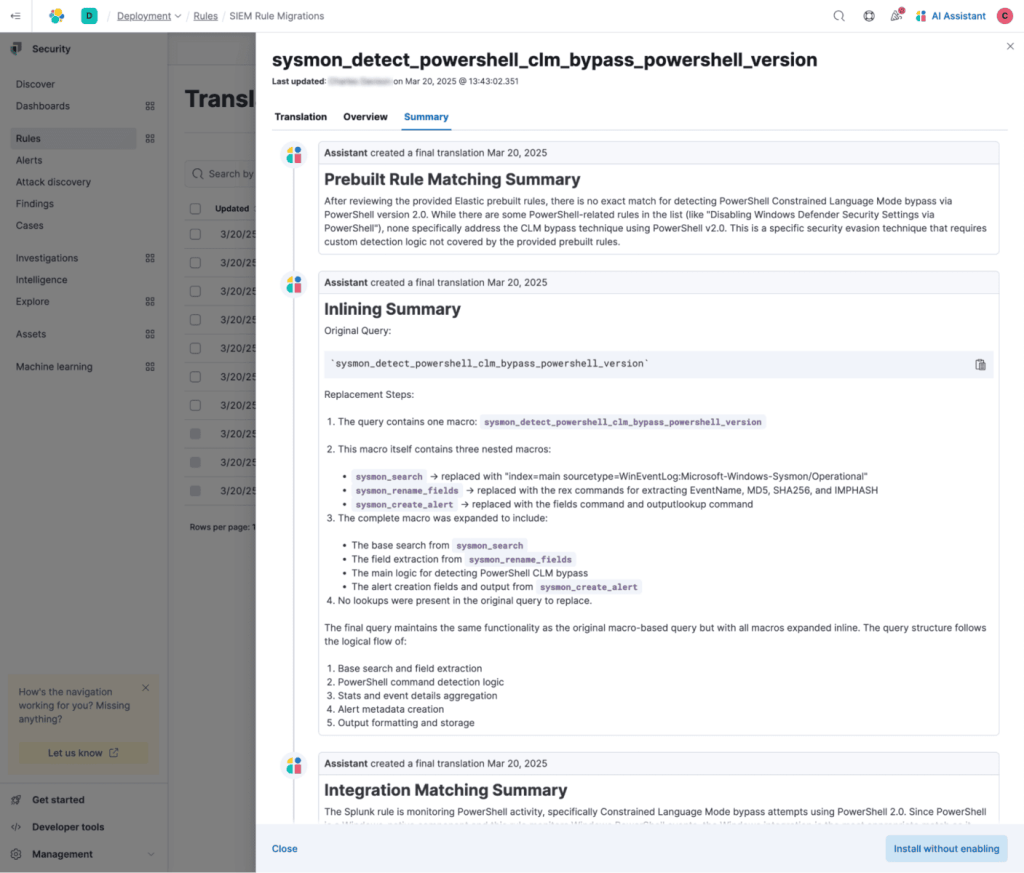

AI 透明呈現轉換過程

自動遷移會說明每條規則的對應與轉換方式。摘要分頁顯示關鍵決策依據,例如欄位對應與 ES|QL 指令使用,並標示缺少的巨集或查詢表,方便使用者確認規則行為與偵測目標一致。

若規則僅部分轉換,自動遷移會指出阻礙因素,例如索引名稱不符或欄位缺失。你能夠依指引上傳缺少的巨集或查詢表,系統也會建議相關整合。

準備完成後,只需一鍵即可安裝已完成轉換的規則。

Elastic AI 如何輔助 SOC 團隊

Elastic Security 的 AI 功能能幫助 SOC 團隊加強整個 IT 環境的防護:

- 自動遷移搭配豐富的預建規則庫,擴大偵測情境的涵蓋範圍。

- 自動匯入能在幾分鐘內整合自訂資料來源,同時支援偵測規則運作,提升能見度。

- 攻擊偵測會篩選規則產生的警示,幫助團隊找出威脅並提供後續處理建議。

- Elastic AI Assistant 則以自然語言引導分析人員進行調查與回應,提高處理效率。

總結

如果你曾經為手動比對 SIEM 規則、整合巨集或查詢表而耗費大量時間,我們建議使用 Elastic Security 的自動遷移功能。

它利用 AI 快速轉換 Splunk 規則,降低錯誤與人工負擔。再搭配自動匯入、攻擊偵測與 Elastic AI Assistant,SOC 團隊可以更輕鬆管理規則、擴大偵測範圍,並快速回應威脅,使規則遷移更快速、可靠且透明!

本文翻譯自:https://www.elastic.co/blog/automatic-migration-ai-rule-translation

想了解更多資訊,歡迎聯絡我們,或是加入歐立威 Line 好友!