HashiCorp Vault

– 集中控管身分辨識和密鑰,保障資訊安全

HashiCorp 總部位於舊金山,致力於解決基礎資訊架構方面的開發、營運和資安挑戰,以便企業組織可以專注於關鍵業務。

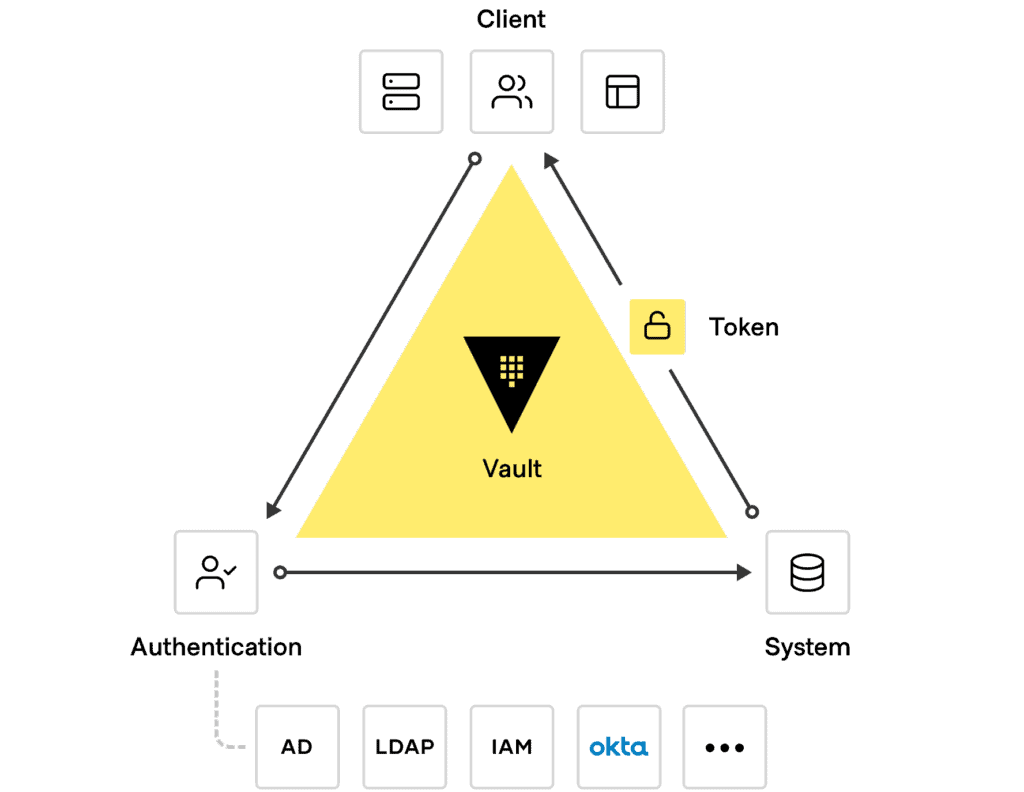

HashiCorp Vault (以下簡稱 Vault)作為一個中央控管的服務,讓資訊團隊在眾多的應用系統和團隊中,提供密鑰管理和資料加密服務,同時以全球性的管理安控政策,透過單一工作流程提供一致的安控機制。

Vault 可以安全的儲存並緊密的控制取得令牌、密碼、憑證及密鑰的過程,以保護設備、應用系統以及機敏性資料。Vault 以單一的系統,集中控管並安全的儲存跨地端及雲端的密鑰。

Vault 可以當成憑證的授權者,提供動態短期的憑證,透過 SSL/TLS 保護通訊過程。Vault 也可以在不同平台間以單一的身分辨識,如 Active Directory、AWS IAM 以及 LDAP,讓不同應用系統順利進行工作。

FEATURE

API 驅動- 啟用自動化和 CI/CD 用例的同時,以既有規範來編碼、保護和管理對機密的訪問

FEATURE

利用受信任的身份提供商(例如雲 IAM 平台、K8s、Active Directory)進行身份驗證,不需要複雜防火牆規定和頻繁更新的 IP 位址

FEATURE

簡化及自動化雲端安控,可以立即啟動運行,並輕鬆加入應用程序和團隊

FEATURE

提供即時的現代雲端安控,從零開始快速保護應用程序、機密和數據

FEATURE

支援公有雲和私有數據中心,以一致且安全的工作流程為任何系統請求機密

探索 HashiCorp Vault

HashiCorp Vault 成功案例

快來看看哪些企業利用 HashiCorp Vault 獲得成功,您也可以!

HashiCorp Vault 產品介紹

為什麼需要 HashiCorp Vault?

更強大的安控機制

傳統的基礎架構是靜態、以主機為基礎,隨著越來越多服務部署在雲端,環境變為動態、以雲端基礎的架構,同時意味轉換為「低度信賴」及「範圍模糊」的多雲網路環境。在傳統的安控領域中,我們可以假設網路是內部的,本質上就是高度信賴的,彷彿是一個堅硬的外殼包覆著柔軟的內在。但是現代的「零信賴」網路,為了加固內在的強度,需要應用系統可以明確的驗證並授權來存取密鑰以進行敏感的操作,同時也要有嚴格的稽核程序。

不論企業規模大小,一旦採用雲端基礎架構計畫、開始移轉作業時,往往就是和散落各處的密鑰、還有灑落在基礎架構各處的存取憑證奮戰的開始。

例如以下實際案例:

- 寫死的主機名稱或是應用系統的防火牆規則

- 文字型態的使用者名稱/密碼,內嵌在程式碼、設定檔、以及原始碼中

- 原始碼中含有高權限的雲端服務提供者的 API 密鑰

- 憑證和密鑰儲存在沒有加密的檔案系統中

- 員工不太想改密碼,因為怕改壞了什麼

- 稽核的軌跡不完整

HashiCorp Vault 提供安控管理解決方案來管理密鑰和存取憑證,對傳輸中和靜態的敏感資料進行加密,使企業組織轉移至雲端環境時,避免密鑰散落到內網外的風險;並解決管理高度信賴的憑證時,缺乏能見度和控制度的問題。更棒的是,這一切都是以單一工作流程和 API 實現,使資訊安全控管變的更容易。

機密管理 Secrets Management

集中管理以降低機密暴露的風險

使用 Vault 保護機密和跨雲、跨數據中心的用戶數據,集中儲存、取得和分發密鑰,例如 API 密鑰、AWS IAM/STS 憑證、SQL/NoSQL 資料庫、X.509 證書、SSH 憑證等。

挑戰

應用程序和系統的需要集中、基於 IP 的靜態機密解決方案,無法在應用程序和機器頻繁變化的動態環境中擴展。

解決方案

Vault 根據受信任的應用程序和用戶身份來源,集中管理和強制執行對機密和系統的訪問。

-

機密存儲

在選擇的後端加密和存儲數據,每個後端都有優缺點。例如,一些後端支持高可用性,而其他後端提供更強大的備份和恢復過程。

-

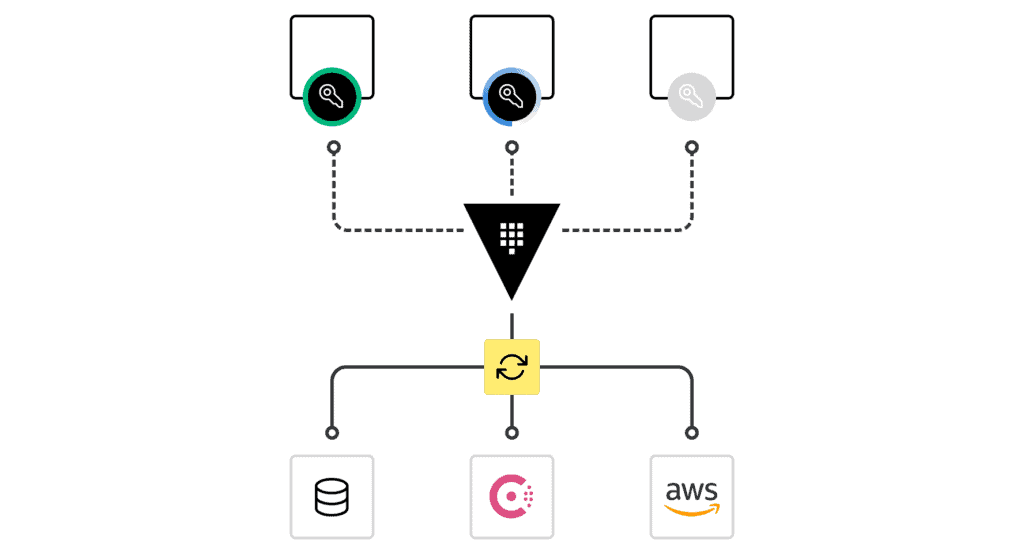

動態機密

動態機密是短暫的,在訪問它們時以編碼方式生成,在被讀取前它們是不存在的,從而降低被竊取或使用相同機密的其他客戶端的風險。動態機密可以在使用後立即撤銷,從而最大限度地減少機密的生命週期。

-

命名空間

通過獨立、自我管理環境提供安全的多租戶技術 (multi-tenancy technology),為組織內的團隊提供集中管理,同時確保這些團隊在稱為「租戶」的隔離環境中運行。

-

安全套件

使用可插入套件的機密引擎 (例如 Consul、MySQL、AWS、MongoDB 等) 擴展 Vault。 機密引擎是儲存、生成或加密數據的組件,它們還可以連接到其他服務並按需生成動態憑證、提供加密即服務(encryption as a service)、totp 生成等。

-

詳細的稽核日誌

詳細的稽核日誌提供客戶端互動的詳細歷史記錄—身份驗證、令牌創建、機密訪問和撤銷,可用於檢測安全漏洞和訪問系統的嘗試,以落實資安策略。

-

租用和撤銷機密

基於令牌 (token) 生成的時間來限制憑證的有效期,從而最大限度地減少機密暴露的風險。 每個動態機密和身份驗證令牌,Vault 都會創建一個租約:包含持續時間、可更新性等資訊元數據。一旦時效到期,Vault 會自動撤銷數據,且使用者無法再確定它是否有效。

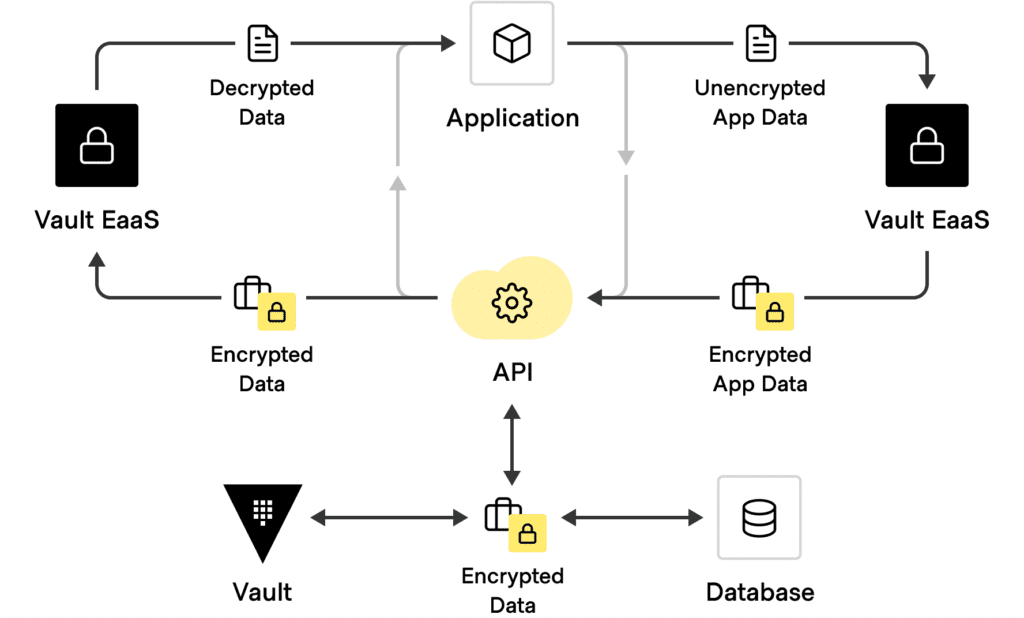

數據加密 Data Encryption

挑戰

所有應用程序數據都應該加密,但部署加密和密鑰管理基礎架構成本高昂,難以針對雲或多數據中心進行開發。

解決方案

Vault 提供具有集中密鑰管理的加密即服務,以簡化跨雲和數據中心傳輸和靜態數據的加密。

- API 驅動的加密

使用 HTTP (TLS) API 調用加密/解密應用程序數據,Vault 的機密引擎負責傳輸中數據的加密功能。 Vault 不儲存發送到機密引擎的數據,因此也可以將其視為加密即服務。 - 滾動的加密密鑰

在分佈式基礎架構中更新和滾動新密鑰,同時保留解密加密數據的能力。Vault 有多個用於各種目的的加密密鑰。這些密鑰支持輪換 (rotation),以便它們可以定期更改或響應潛在的漏洞。 - FIPS 140-2 和加密合規性

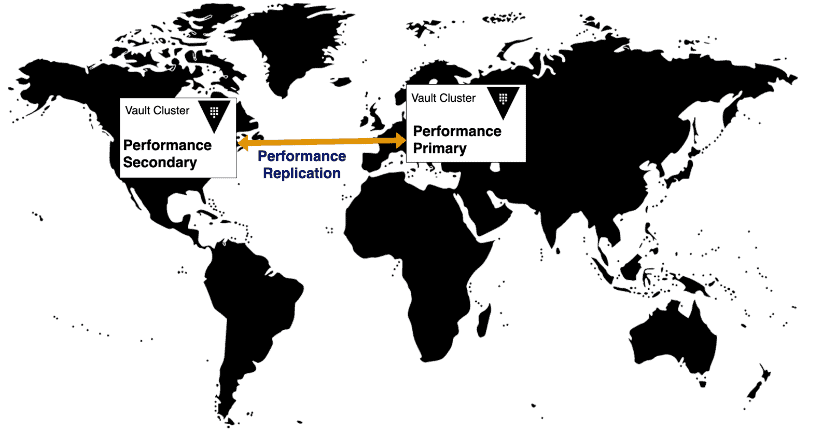

使用聯邦資訊處理標準 (FIPS) 140-2 認證的 HSM 確保以合規方式保護關鍵安全參數,Vault Enterprise 的機制可以使用額外的加密層來密封值 (values)。這增加了額外的保護層,並且在某些合規性和監管環境中非常有用,包括 FIPS 140-2 環境。 - 複製篩選器 Replication Filters

路徑 (Path) 過濾器用於控制由於複製而跨集群和物理區域 (如從歐盟傳送出去),移動這些機密的新方法。使用複製過濾器,用戶可以選擇複製哪些機密引擎的性能,從而允許用戶進一步控制機密在其基礎架構中的移動。

關於 HashiCorp Vault 你可能想問

現今不同類型的基礎設施及混合架構非常普遍,在享受雲端便利性的同時,意味將機敏資訊都儲存於雲端服務供應商的資料中心,因而延伸出許多安全考量議題。

HashiCorp Vault 機密管理平台,提供集中的密鑰管理和資料加密服務,安全地儲存並緊密的控制取得令牌、密碼、憑證及密鑰的過程,以保護設備、應用系統以及機敏性資料,是企業通往雲端服務自動化的橋樑。

無論是部署在雲端還是本地的現代應用程式,都提升了各種類型數位機密的需求。這些機密包含用戶密碼、應用程式和資料庫密碼、自動產生的密鑰、API 密鑰、應用程序密鑰、SSH 密鑰、授權令牌和私有憑證等。

機密管理就是在系統架構中最有風險的地方,如雲端、代碼、數據和設備中嵌入安全控制,透過規範的控制流程,集中管理所有類型的機密,以確保系統和數據的安全。防止機密洩漏並確保系統可以立即連接以完成自動化任務。具體來說,機密管理能夠控制機密的儲存、傳輸方式、使用時間、輪換頻率以及撤銷的難易程度。

機密管理可以能夠安全地「儲存」、「傳輸」和「稽核」機密,消除人為管理出錯的可能性,防止未經授權存取敏感數據和系統的機制,可以避免數據洩露、數據及身份的竊取或操縱。

隨著 IT 系統與環境的數量、多樣性和複雜性增加,不同系統有各自的管理機制導致管理越加混亂。因此,企業需要集中設定和管理機密,定義機密在其生命週期的每個階段的處理規則,並確保所有人以同樣的策略應用它們。