Elastic Security: 雲端安全 – Cloud Security

Elastic Cloud Security

Elastic Cloud 是基於 Elasticsearch 的解決方案之一。每項 Elastic Cloud 服務都致力於為您的資料提供安全和隱私保護。這就是為什麼成千上萬的客戶放心地把它們的搜尋需求和資料交給我們。

致力於資訊安全與隱私

Elastic 維護著一個全面的資料安全計劃,其中包括適當的技術和組織措施,旨在保護客戶的資料叢集免受未經授權的存取、修改或刪除。

請參閱 Elastic Security 了解更多

專門的資訊安全和隱私團隊提供保護

Elastic 的安全和隱私計劃由首席資訊安全官 (CISO) 和資料保護官 (DPO) 領導。此外,我們有專門的團隊專注於資訊安全 (InfoSec)、法規遵從性、軟體漏洞和 Elastic Cloud 安全操作,以確保您的資料隱私和安全。我們的法律團隊包括在美國和歐洲獲得認證的專業隱私人員 (CIPP) 的律師。

公開透明的隱私聲明

Elastic 十分尊重個人隱私。我們最近更新了隱私聲明,清楚說明我們何時收集個人資料以及如何使用。我們使用簡單易懂的文字,以便我們的用戶和客戶查看。

仔細審查第三方供應商

Elastic 不使用 SolarWinds Orion。 SUNBURST backdoor 不會影響 Elastic Cloud 解決方案和服務。

Elastic 在免費、開源及商業中取得平衡。公開透明是我們的座右銘。我們在線上公布依賴項目(dependencies),免費和開源的程式碼增加了整個社群的參與度:每個人都可以貢獻、評論和檢查程式碼。 Elastic 使用軟體組成分析工具來檢測和緩解軟體相依性中的漏洞。

Elastic 維護一個供應鏈風險管理計劃,需要第三方供應商維護自己的安全和隱私操作與程序。 Elastic 的資訊安全團隊會定期對所有可能共享 Elastic 機密或受限的資訊(例如個人資料)的第三方供應商進行安全審查。

獨步領先的雲端搜尋平台

Elastic Cloud search 支援的解決方案在 Elastic 建立的現代、靈活、可擴展、服務導向的架構上實施。 Elastic 使用其核心的 Elastic Cloud Enterprise 架構來管理這些產品。

確保強大的實體安全性控制

Elastic Cloud 搜尋驅動的解決方案被託管在經認證的雲端平台上,由基礎架構即服務供應商龍頭廠商管理,包括 Amazon Web Services (AWS)、Google Cloud 和 Microsoft Azure。 Elastic 會審查其安全認證和操作流程,以確保在處理和儲存 Elastic Cloud 資料的所有場所都採取適當的安全措施。

請參閱 Service-oriented architechure 了解更多

內建邏輯安全控制

我們已採取重大的措施確保 Elastic Cloud 客戶資料在電子傳輸、運送或儲存過程中無法透過未經授權的方式被讀取、複製、修改或刪除。為了減少漏洞相關事件的可能性,Elastic Cloud 團隊基於最新的操作系統核心部署 Elasticsearch 實例,並在任何組件軟體出現關鍵 CVE(即安全術語中的「常見漏洞和暴露」)時進行修補。同樣,用於配置 Elastic Cloud 搜尋解決方案的 Elastic 軟體(包括 Elastic Stack 組件和 Elastic Cloud Enterprise)會在新版本發布後立即更新,以確保部署最新版本。

為了保護客戶資料,Elastic Cloud 叢集配備了輪換密碼的 Elastic 安全功能。叢集建制在互為備份的代理伺服器(redundant proxies)後,從 Internet 掃描看不見。預設配置中提供來自 Internet 的傳輸層安全性協定 (TLS) 加密通訊。

Elasticsearch 節點運行在隔離的容器中,按照最小權限原則進行配置,並限制系統調用和允許 root 操作。 Elasticsearch 節點使用 TLS 進行通訊(客戶需選擇 6.0 或更高版本的 Elastic Stack)。叢集資料是靜態加密的,我們支援基於 IP 位置的存取存取控制,因此用戶可以透過過濾特定 IP 範圍來限制對其託管部署的存取存取。透過 AWS PrivateLink 整合在 Amazon 上提供了額外的網路層安全性。我們對 AWS PrivateLink 的支援有助於避免您的資料暴露在公共互聯網上。透過保護您在 AWS 上的 Amazon VPC、應用程式和 Elastic Cloud 部署之間的網路連接來實踐。 API 存取存取僅限於 Elasticsearch API,不允許遠端存取存取 Linux 級別的實例或容器,容器無法與來自另一個叢集的容器建立通訊。

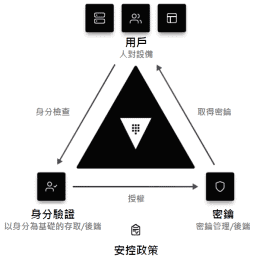

實施存取控制和日誌記錄

「存取控制」用於驗證存取處理我們客戶的集群數據的系統的用戶身分。這些控制旨在確保未經授權人員無法存取此類系統,並且授權人只能存取適合其角色的內容。此類控制包括多因素身份驗證、密碼強度標準和用於管理存取的虛擬私人網路 (VPN)。此外,我們還實施了集中式日誌記錄,包括代理日誌、存取日誌、Elasticsearch 日誌和 Auditbeat 日誌,以記錄對客戶叢集資料及其所在系統的存取。

提供資料可用性

我們設計了一個 cloud-based 的平台,可為您的資料提供高可用性。我們使用技術和組織措施,包括資料備份、多個可用區和災難復原計劃,以確保客戶資料叢集免受意外破壞、物理損壞及邏輯性故障(logical loss)。

全方位漏洞管理

Elastic 了解軟體開發本質上包含引入漏洞的可能性。我們以透明的方式接受並公開在我們的軟體中發現的漏洞。此外,Elastic 是 CVE 中的編號管理機構(CNA)。

遵循 GDPR 的營運規則

Elastic 透過仔細審查和記錄其處理個人資料的方式,實施技術和組織措施以保護個資,並在所有產品和服務中定義和尊重資料主體的權利。如今,Elastic 的營運符合 GDPR 的原則。 Elastic Cloud 客戶可以透過建立支援案例或發送電子郵件至 sales@elastic.co 來請求資料處理附錄 (DPA)。

遵循 SOC 2 營運

Elastic 了解遵守一套通用的合規性和認證,並獲得中立產業審計師驗證的重要性。以下為 Elastic Cloud 的服務:Elasticsearch Service、Elastic Site Search Service 以及 Elastic Support Subscriptions,已透過 Coalfire 審核並獲得 SOC 2 Type 2 認證。客戶可以透過支援服務、建立支援案例或發送電子郵件至 sales@elastic.co 請求 SOC 2 報告。

具有FedRAMP 授權的中等安全影響級別

Elastic Cloud 獲得 FedRAMP 中等安全影響級別的授權,可部署在 AWS GovCloud(US)上。聯邦、州和地方政府用戶,以及高等教育機構和擁有政府資料的用戶都可以註冊。

Elastic Cloud 遵循健康保險流通與責任法案(HIPAA)

HIPAA(1996 年《健康保險流通與責任法案》)是聯邦法律,為保護醫療資訊提供資料隱私和安全條款。 HIPAA 規範適用於保障個人受保護的健康資訊(PHI)資料的適用機構,例如保險公司或醫師室,並延伸到像 Elastic 等適用機構的商業夥伴。 Microsoft Azure、Google Cloud 和 Amazon Web Services 上的所有 Elastic Cloud 訂閱層級都適用 HIPAA 商業夥伴協議 (BAA)。

保護您的帳戶

在 Elastic,我們知道資料安全是每個人的責任。這就是我們將安全性融入產品開發和 Elastic Cloud 基礎的原因。您的 Elastic Cloud 資料安全性和隱私性也仰賴於您保持 Elasticsearch 叢集的安全配置並維護 Elastic Cloud 登錄憑據的機密性。

快速檢查表:

- 不要與他人共享您的憑證

- 更新您的帳戶資料以確保資訊正確且最新

- 根據所需新增操作聯繫人

- 確保您已設置安全的密碼

- 在您的 Elastic Cloud 部署中啟用自定義插件時要小心

- 考慮將選項設定為:啟動破壞性操作時需要索引名稱

本文翻譯自:https://www.elastic.co/cloud/security

參考更多 Elastic 相關資訊:https://www.omniwaresoft.com.tw/elastic/